Topic

[KB1024]Identifier les ports TCP et UDP en écoute et l’application associée (2)

| S’applique à:

Microsoft Windows |

|||||||||||||||||||

|

|

|||||||||||||||||||

| Introduction :

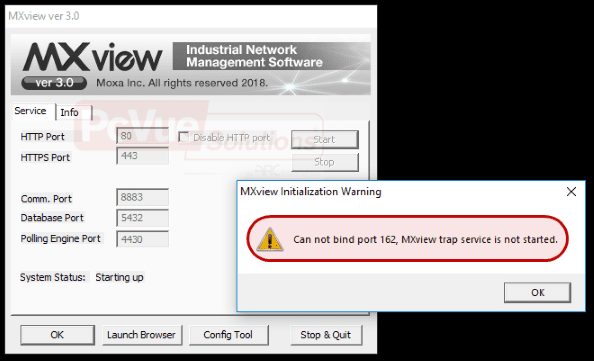

Cet article décrit la marche à suivre afin d’identifier les ports UDP et TCP en écoute et le programme associé sur une machine Microsoft Windows. Deux méthodes seront abordées, l’une en passant par l’invite de commandes, l’autre par le Moniteur de ressources. Nous prendrons ici comme exemple le cas d’un message d’erreur lors de l’ouverture d’un manager SNMP tel que PcVue ou alors MXview indiquant que le port utilisé pour recevoir les Trap SNMP (UDP 162) est déjà utilisé par une autre application.

|

|||||||||||||||||||

|

|

|||||||||||||||||||

Détails :

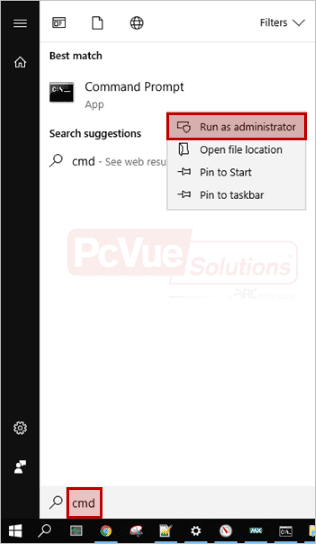

Méthode 1 : En utilisant l’invite de commandes de Microsoft Windows Ouvrir l’invite de commandes avec les droits Administrateur :

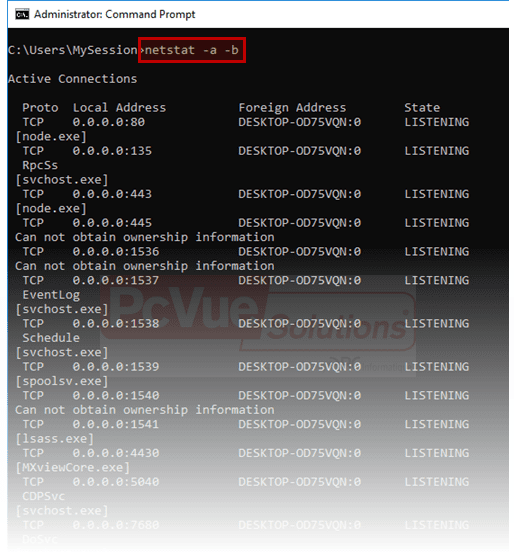

La commande à taper afin de récupérer la liste des ports ouverts et le nom de l’application qui écoute est netstat -a -b

Les arguments -a et -b sont utilisés avec la commande netstat :

Le resultat retourné par la commande peut paraître assez indigeste et la mise en forme difficilement exploitable. Ainsi, il est conseillé d’exporter le resultat dans un fichier texte à un emplacement accessible. Pour ce faire, utiliser la même commande suivi d’un renvoi vers un emplacement et un nom de fichier texte comme illustré ci-dessous :

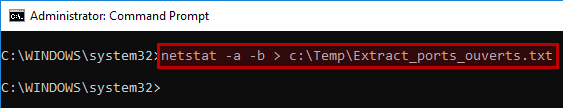

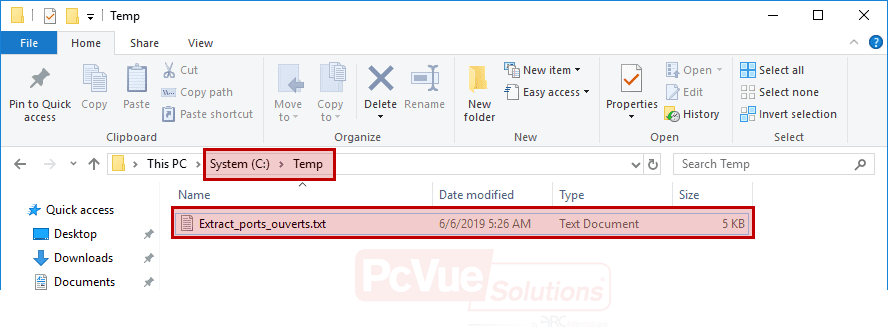

Commande à utiliser : netstat -a -b > c:\Temp\Extract_ports_ouverts.txt Ainsi un fichier “Extract_ports_ouverts.txt” est créé à l’emplacement C:\Temp\ :

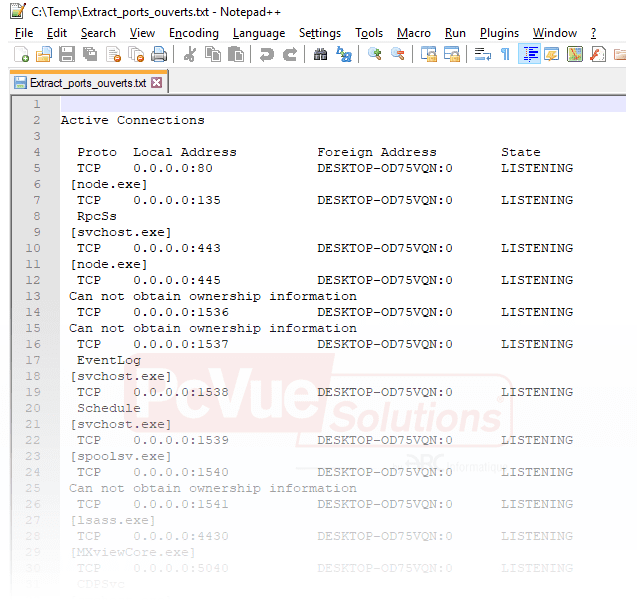

Le fichier obtenu contient l’intégralité du retour de la commande précédemment exécutée :

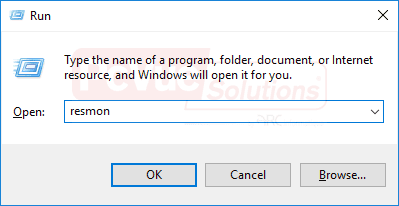

Il est ainsi plus aisé de trouver la ligne qui nous interesse en utilisant par exemple la fonction “Rechercher” de l’éditeur de texte utilisé : Le programme qui écoute le port UDP 162 est donc “snmpb.exe“. Remarque / méthode alternative : Il est aussi possible d’utilise la commande netstat -a -b | findstr “:162” afin que seules les lignes concernées par le port 162 soient affichées. Méthode 2 : En utilisant le Moniteur de ressources de Mircrosoft Windows Plusieurs façons pour ouvrir le Moniteur de ressources sont disponibles. Deux façons possibles sont les suivantes : Via la fenêtre “Exécuter” avec la commande resmon :

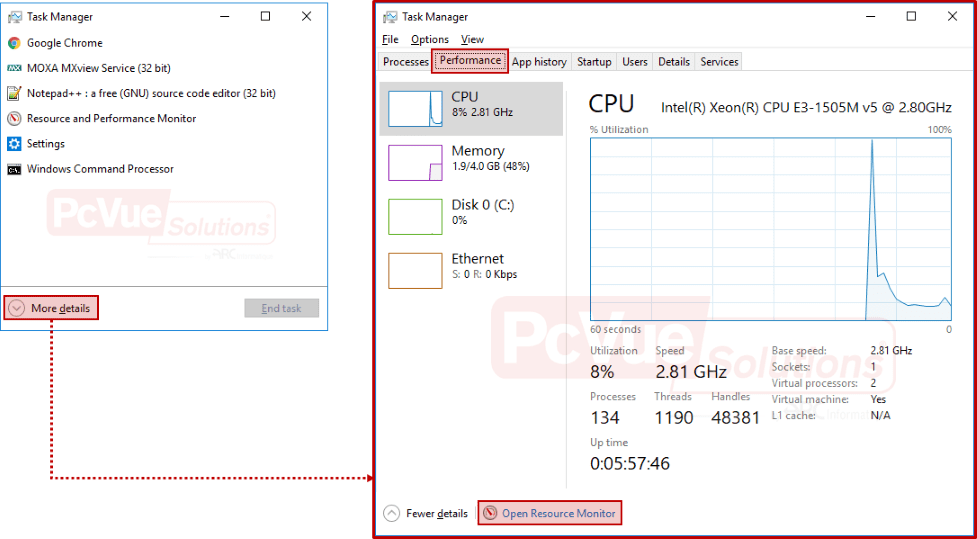

Via le “Gestionnaire des tâches” :

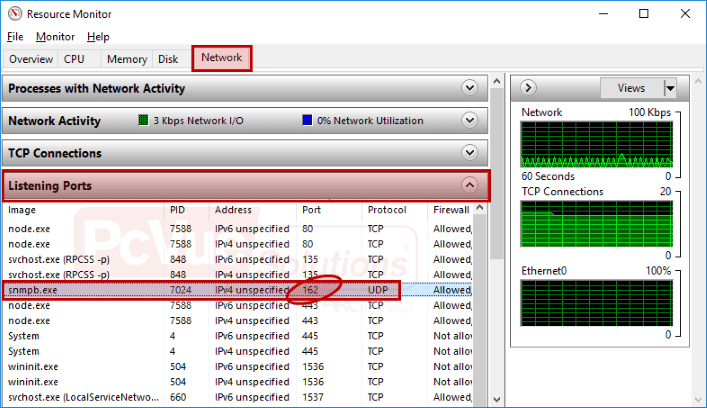

En se rendant dans l’onglet “Réseau” puis dans la section “Ports d’écoute“, on obtient la liste des ports TCP et UDP écoutés avec une possibilité de tri (cliquer sur le nom de la colonne) suivant plusieurs critères dont :

On identifie ainsi facilement que le port UDP 162 est utilisé par le processus “snmpb.exe” dont le PID est 7024. |

|||||||||||||||||||

|

|

|||||||||||||||||||

|

|

Created on: 06 Jun 2019 Last update: 04 Sep 2024