Topic

[KB1020]Configurer un routeur MOXA pour autoriser une communication Modbus TCP

| S’applique à :

Gammes EDR-810, EDR-G902 (V3.0 ou supérieur), EDR-G903 (V3.0 ou supérieur) |

||||||||||||

|

|

||||||||||||

| Introduction :

Cet article décrit la marche à suivre afin de configurer le pare-feu des routeurs/pare-feux de la gamme MOXA EDR afin de n’autoriser que le trafic Modbus TCP entre un Maître/Client et un Esclave/Serveur. |

||||||||||||

|

|

||||||||||||

|

Rappels :

Pour de plus amples informations sur les spécification des protocoles Modbus et Modbus TCP, le site de référence est http://www.modbus.org/

1. Filtrage de base du trafic réseau (niveaux IP et TCP) entre les Maître et Esclave Modbus TCP

Dans cette première partie, l’architecture considérée est la suivante. La communication (routage) entre les deux réseaux est fonctionnelle à travers un routeur MOXA EDR Series.

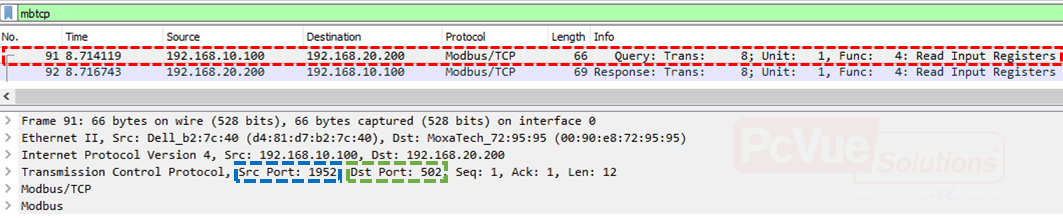

Les pare-feux MOXA assurent un filtrage des paquets avec état de connexion (Stateful). Ainsi, il est seulement nécessaire de créer la règle afin d’autoriser la requête Modbus TCP depuis le Maître/Client vers l’Esclave/Serveur. La réponse de l’Esclave au Maître sera implicitement autorisée par le pare-feu. En cas de doute sur les ports utilisé par l’application à filtrer, une confirmation en s’appuyant sur les traces d’une capture de trafic, faite à l’aide de Wireshark par exemple, est une bonne façon pour confirmer son fonctionnement sur le réseau : Remarque : le filtre à appliquer dans Wireshark pour afficher uniquement les trames transportant du Modbus TCP est mbtcp (modbus tcp)

La trace ci-dessus confirme que la requête Modbus TCP envoyée depuis le Maître (192.168.10.100) est envoyée depuis un port TCP inconnu et aléatoire (ici le port 1952) vers le l’Esclave (192.168.20.200) sur le port standard de Modbus TCP (port 502). Ainsi, dans le cas où seul le protocole Modbus TCP est autorisé entre les Maïtre (192.168.10.100) qui interroge l’Esclave (192.168.20.200), deux régles pare-feu seront à configurer :

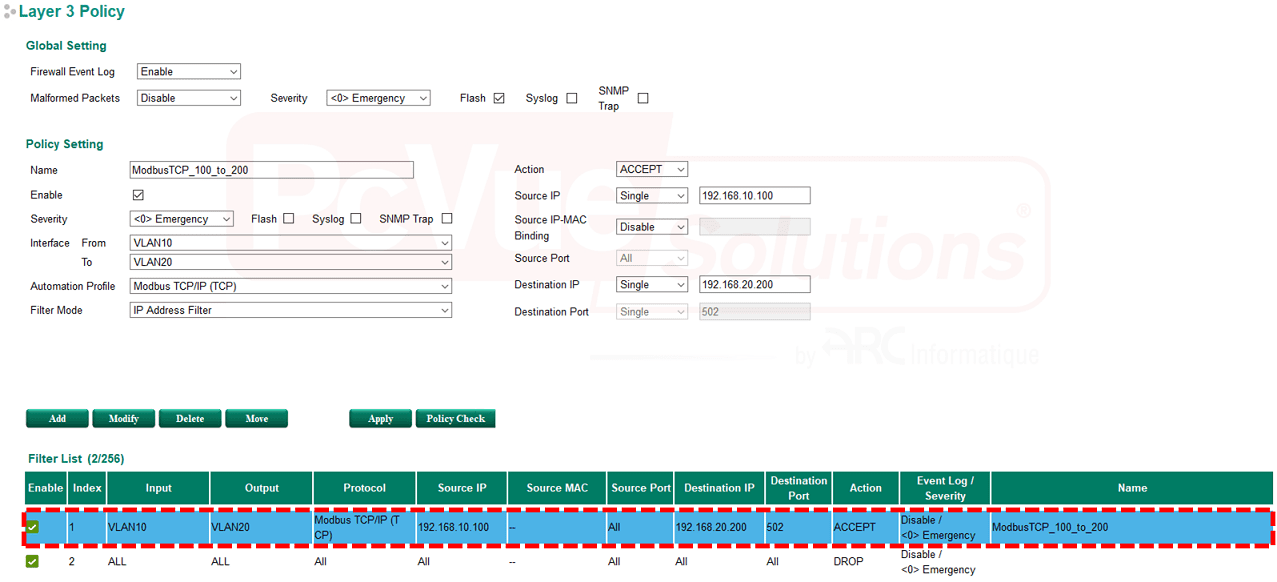

Le résultat de la configuration du pare-feu de l’EDR en image :

2. Filtrage avancé du trafic Modbus TCP grâce au Deep Packet Inspection (DPI)

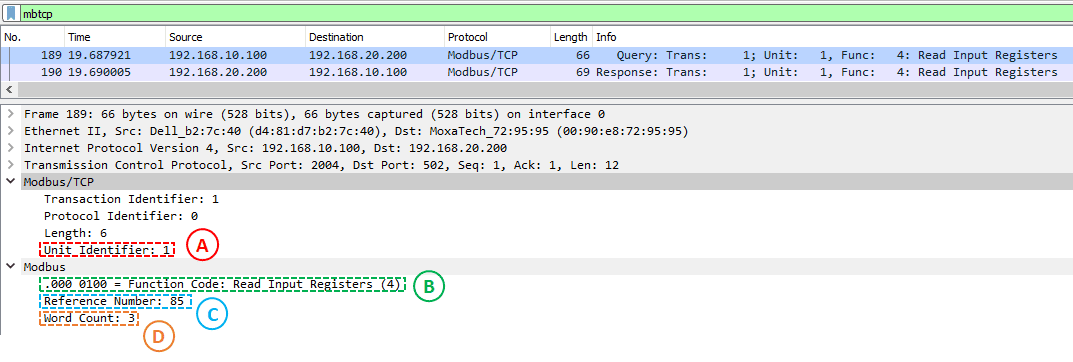

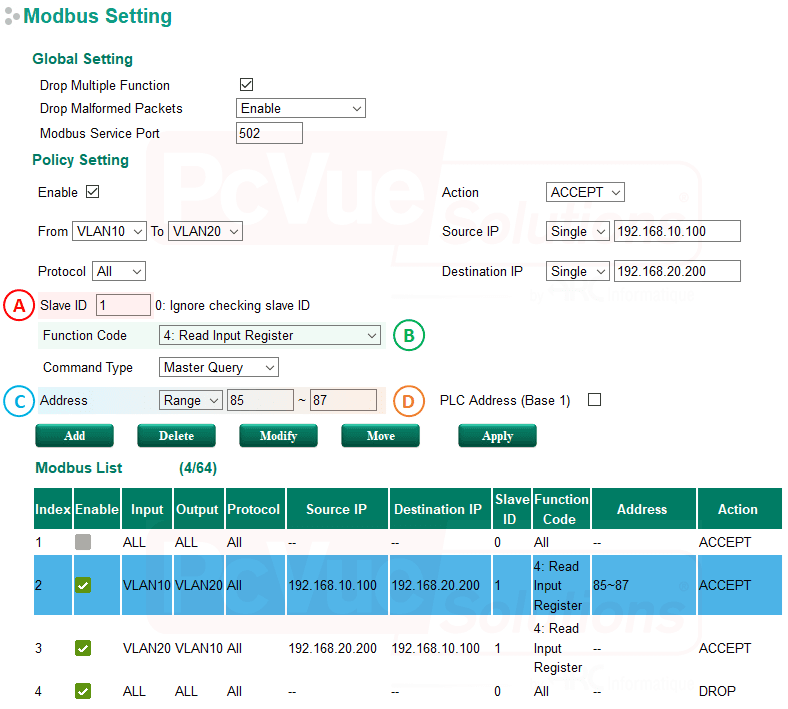

Les routeurs/pare-feux de la gamme MOXA EDR diposent d’une fonction de Deep Packet Inspection (DPI) Modbus TCP permettant de mettre en place un filtrage avancé du trafic Modbus TCP. Dans cette seconde partie, en se basant sur ce qui a été fait dans l’étape ci-dessus, le filtrage du trafic va être affiné grâce à cette fonction DPI Modbus TCP. Les caractéritiques de l’en-tête Modbus TCP du trafic correspondant vont être utilisées afin de mettre en place le filtrage au niveau Modbus TCP depuis le Maître vers l’Esclave mais aussi vice-versa. En effet, le moteur du filtre DPI Modbus TCP n’est pas Stateful. Ainsi, il est indispensable de spécifier l’ensemble des trafics autorisés, requêtes et réponses. En considérant la requête ci-dessous, les règles idoines vont être définies puis configurées dans le routeur/pare-feu MOXA EDR.

Les caractèristiques Modbus TCP suivantes sont identifiées :

|

Created on: 05 Jun 2019 Last update: 30 May 2024